In den vergangenen Jahren hat die Anzahl der Zertifizierungen nach ISO 27001 deutlich zugenommen, was auch daran liegt, dass immer mehr Unternehmen von Kunden oder durch Ausschreibungen gezwungen werden, einen angemessenen Schutz Ihrer Informationen nachzuweisen. Zur Erlangung einer ISO 27001 Zertifizierung ist es erforderlich ein angemessenes Informationssicherheitsmanagement (ISMS) nachweislich zu implementieren und zu pflegen und damit auch zu dokumentieren. Und gerade die Dokumentation bereitet vielen Unternehmen, genauer gesagt deren IT-Organisationen Schwierigkeiten: Welche Dokumente müssen zwingend erstellt werden? In welchem Detaillierungsgrad? Welche IT-Richtlinienkonzepte sind wichtig? Welche Verfahren müssen dokumentiert werden?

Welche Dokumente fordert die ISO 27001?

Zur Beantwortung der Fragen und zur Ermittlung der Dokumentationsanforderungen der ISO 27001 ist es sinnvoll im ersten Schritt einen Blick in die Norm zu werfen. Hier heißt es in,

„Abschnitt 7.5 Dokumentierte Informationen

7.5.1 Allgemeines

Das Informationssicherheitsmanagementsystem der Organisation muss Folgendes umfassen:

a) nach dieser internationalen Norm erforderliche dokumentierte Informationen; und

b) dokumentierte Information, welche die Organisation als notwendig für die Wirksamkeit des Managementsystems bestimmt hat.“

Dieses Zitat stammt aus der deutschen Fassung der DIN EN ISO/IEC 27001:2017 Informationstechnik – Sicherheitsverfahren – Informationssicherheitsmanagementsysteme – Anforderungen. Im Beitrag wird sie kurz als ISO 27001 bezeichnet.

Die genannten Anforderungen sind zwar wenig konkret, formulieren aber zwei wesentliche Punkte: Zum einen gibt es von der Norm obligatorisch geforderte Dokumente bzw. zu dokumentierende Informationen. Zum anderen ist eine Dokumentation erforderlich, die vom Unternehmen selbst festzulegen ist und deren Ausprägung vom Aufgabengebiet, von der Größe und der Komplexität der Organisation abhängt. Zusätzlich muss es – wenn auch an dieser Stelle nicht explizit gefordert – Dokumente geben, die die Umsetzung der Maßnahmen belegen.

Es können also die folgenden drei Bereiche unterschieden werden.

- Dokumentation zur Steuerung des Informationssicherheitsprozesses

- Dokumentation für die Umsetzung der von der Norm geforderten Maßnahmen. Hierzu gehören unter anderem Beschreibungen der operativen Verfahren, Konzepte und Arbeitsanweisungen.

- Nachweisdokumente, die die Umsetzung der Maßnahmen belegen.

Dokumentation zur Steuerung des Informationssicherheitsprozesses

Im Mittelpunkt der ISO 27001 steht das Verständnis von Informationssicherheit als geplanter, gelebter, überwachter und sich kontinuierlich verbessernder Prozess. Grundsätzlich gilt es nachzuweisen, dass ein solcher Prozess implementiert wurde und nachhaltig im Unternehmen gelebt wird. Hierzu spezifiziert die Norm Anforderungen für die Erstellung, Einführung, Betrieb, Überwachung, Wartung und Verbesserung eines dokumentierten Informationssicherheitsmanagementsystems unter Berücksichtigung der Risiken. Ein solcher Prozess liegt zwingend in der Verantwortung der Unternehmensleitung und wird durch diese gesteuert.

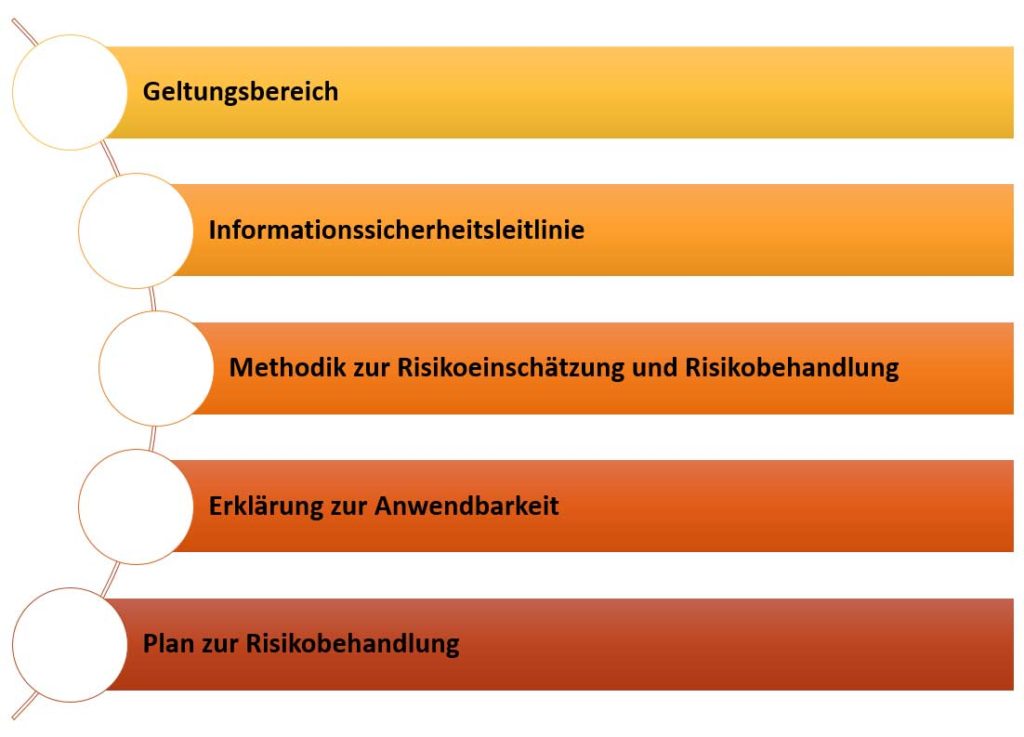

Dokumente des Managementrahmens

Zur Umsetzung des ISMS-Prozesses, aber auch zu dessen Nachweis fordert die Norm die folgenden dokumentierten Informationen:

- Anwendungsbereichs des Informationssicherheitsmanagementsystems

Der Anwendungsbereich legt fest, für welche Bereiche der Organisation das Informationssicherheitsmanagementsystem Gültigkeit hat. Zu berücksichtigen sind hier auch Schnittstellen zu externen Dienstleistern. - Informationssicherheitsleitlinie

Die Leitung muss eine Informationssicherheitsleitlinie vorgeben. Hierbei handelt es sich um ein strategisches Dokument, das die wesentlichen Aspekte der Informationssicherheitspolitik für den definierten Anwendungsbereich festlegt. - Informationssicherheitsrisikobeurteilung

Eine zentrale Aufgabe des Managements im Rahmen des ISMS-Prozesses ist das Risikomanagement. Ohne die Kenntnis und Bewertung von Risiken hinsichtlich der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen ist es nur schwer möglich, angemessene Maßnahmen zu ergreifen, um ein akzeptiertes Sicherheitsniveau zu erreichen. Die Festlegung und Dokumentation der Regeln zur Ermittlung von Schwachstellen, Bedrohungen, Auswirkungen und Eintrittswahrscheinlichkeiten sind daher obligatorisch.

In den nächsten Schritten sind dann die bestehenden Risiken zu identifizieren, zu bewerten und Entscheidungen zu treffen, wie die Risiken behandelt werden sollen. Hieraus resultiert der Bericht zur Risikoeinschätzung und Risikobehandlung, der ebenfalls verbindlich ist. - Informationssicherheitsrisikobehandlung

Nachdem die Risikoanalyse abgeschlossen ist und alle Maßnahmen in der Erklärung zur Anwendbarkeit erfasst wurden, ist es wichtig einen Plan zur konkreten Umsetzung der Maßnahmen einschließlich Zeitplan und erforderlicher Ressourcen zu erstellen. Dies ist die Aufgabe des obligatorischen Risikobehandlungsplans. - Erklärung zur Anwendbarkeit

Als das wichtigste Dokument zur Erlangung der Zertifizierung kann die Erklärung zur Anwendbarkeit (engl. Statement of Applicability – SoA) betrachtet werden. Sie stellt eine Zusammenfassung der definierten Maßnahmenziele und Maßnahmen dar und beschreibt die Art und Weise, wie die ausgewählten Maßnahmen umzusetzen sind. Damit stellt sie die Verknüpfung zwischen der Risikoeinschätzung und -behandlung und den im Anhang A der ISO 27001 aufgeführten Maßnahmen (engl. Controls) dar.

Ihr Vorteil: Wir liefern Ihnen keine leeren Vorlagen, sondern erstellen mit Ihnen gemeinsam die für Ihr Unternehmen passenden Dokumente. Mehr erfahren …

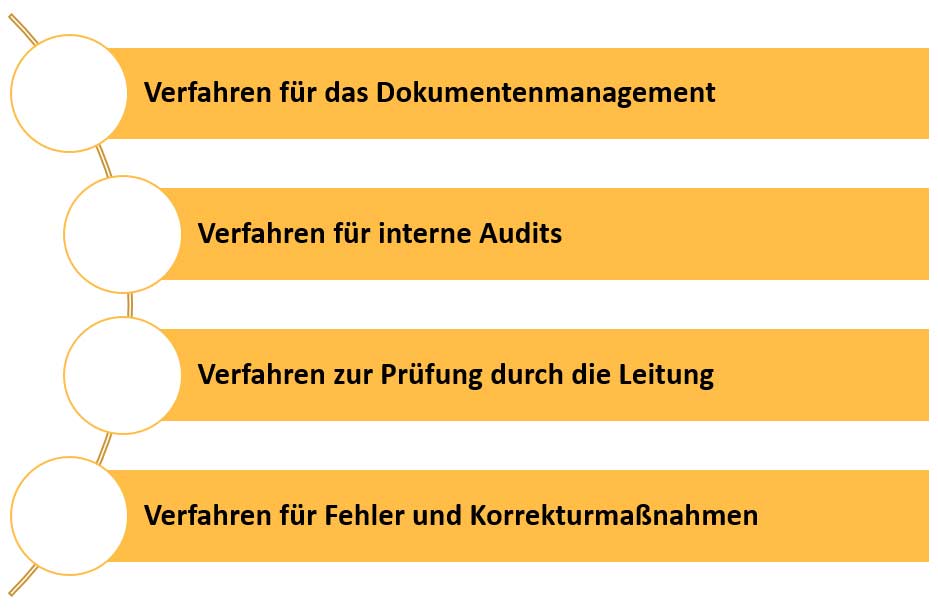

Dokumentation der von der ISO 27001 geforderten Verfahren

Neben den bislang beschriebenen Dokumenten definiert der erste Teil der Norm zum Managementsystem noch vier zu dokumentierende Verfahren:

Verfahren zur Lenkung der dokumentierten Informationen

Es wird ein Verfahren zur Lenkung von Dokumenten benötigt. Hierin ist der gesamte Lebenszyklus gelenkter Dokumente einschließlich aller Verantwortlichkeiten zu regeln. So sollte beispielsweise festgelegt werden, wer für die Freigabe von Dokumenten verantwortlich ist und wie Änderungen und Versionsstatus dokumentiert werden. Außerdem muss das Verfahren einen angemessenen Schutz (z. B. vor Verlust der Vertraulichkeit, unsachgemäße Verwendung oder Verlust der Integrität) sicherstellen. Zur Lenkung der dokumentierten Information sind die folgenden Tätigkeiten zu regeln:

- Verteilung, Zugriff, Auffindung und Verwendung

- Ablage/Speicherung und Erhaltung, einschließlich Erhaltung der Lesbarkeit

- Überwachung von Änderungen (z. B. Versionskontrolle)

- Aufbewahrung und Verfügung über den weiteren Verbleib.

Verfahren für interne Audits

Zur Erlangung der des Zertifikats ist die regelmäßige Durchführung von Audits vorgeschrieben. Hierzu ist ein Verfahren einzurichten, in dem die Verantwortlichkeiten für die Planung und die Durchführung von internen (und ggf. auch externen) Audits geregelt sind und das festlegt, wie die Audit-Ergebnisse berichtet und wie die Aufzeichnungen aufbewahrt werden.

Verfahren zur Managementbewertung

Die Leitung muss das Informationssicherheitsmanagementsystem der Organisation in regelmäßigen Abständen prüfen, um sicherzustellen, dass es nach wie vor geeignet, angemessen und wirksam ist. Dies ist durch ein entsprechendes Verfahren zu regeln. Das Verfahren zur Prüfung durch die Leitung muss Entscheidungen zu Möglichkeiten für die laufende Verbesserung sowie eventuell erforderliche Änderungen am Informationssicherheitsmanagementsystem beinhalten.

Verfahren zur Überwachung, Messung, Analyse und Bewertung

Weiterhin wird ein dokumentiertes Verfahren benötigt, das beschreibt, wie die Organisation mit erkannten Fehlern umgeht. Das Verfahren sollte definieren, wie die Nichteinhaltung und ihre Ursache erkannt werden, wie die notwendigen Maßnahmen definiert und umgesetzt werden, welche Aufzeichnungen erforderlich sind und auf welche Weise die Überprüfung der Maßnahmen durchgeführt wird.

Dokumentation zur Umsetzung der Maßnahmen

Der zweite Teil der Dokumentationsanforderungen resultiert aus den in Anhang A der Norm ISO 27001:2017 benannten Maßnahmenzielen und Maßnahmen. Die Sicherheitsmaßnahmen (Controls) betreffen folgende Aspekte:

- Organisation der Informationssicherheit

- Personalsicherheit

- Verwaltung der Werte

- Zugangssteuerung

- Kryptografie

- Physische und umgebungsbezogene Sicherheit

- Betriebssicherheit

- Kommunikationssicherheit

- Anschaffung, Entwicklung und Instandhalten von Systemen

- Lieferantenbeziehungen

- Handhabung von Informationssicherheitsvorfällen

- Informationssicherheitsaspekte beim Business Continuity Management

- Compliance

Im Gegensatz zu den zwingend vorgeschriebenen Dokumenten für den Managementbereich, verlangt die Norm für die Maßnahmenumsetzung, mit Ausnahme eines Inventarverzeichnisses und einer Beschreibung der Sicherheitsorganisation, keine obligatorischen Dokumente. Tatsächlich aber leiten sich aus dem zu Beginn genannten Zitat umfangreiche Dokumentationspflichten ab. Denn danach muss die Organisation „alle für die Wirksamkeit des Informationssicherheitsmanagementsystems als erforderlich befundene dokumentierte Informationen“ jederzeit bereitstellen können. Eigentlich sollte dieser Teil der Dokumentation ohnehin vorhanden sein und daher kaum zusätzlichen Aufwand verursachen. Denn ideal typischerweise verfügt jede IT-Organisation über aktuelle Inventarlisten bzw. eine Systemdokumentation, pflegt Betriebshandbücher und hat ihre operativen Verfahren angemessen dokumentiert. Da dies erfahrungsgemäß in der Praxis häufig anders aussieht, verursacht dieser Teil der Dokumentation in der Regel den größten Aufwand.

Beispiel

Eine Organisation muss externen Dienstleistern Zugriff auf ausgewählte Informationen innerhalb des Unternehmensnetzwerks ermöglichen. Das stellt ein erhöhtes Risiko dar, das es durch entsprechende Maßnahmen zu mindern gilt. Umgesetzt wird dies u. a. durch VPN-Zugänge mit sicheren Authentifizierungs- und Verschlüsselungsverfahren. Zum Nachweis der Umsetzung wird sich ein Auditor hierfür möglicherweise sowohl die Nutzungsrichtlinien, das Berechtigungskonzept, Dokumente zur technischen Umsetzung, das Infrastruktur- und Netzwerkkonzept, als auch Verfahrensbeschreibungen, Arbeitsanleitungen und Formulare zur Beantragung, Genehmigung und Einrichtung der VPN-Zugänge zeigen lassen.

Beschreibung der Controls in der ISO 27002

Notwendig ist es außerdem an dieser Stelle die Norm 27002 heranzuziehen. Die ISO 27001 beschreibt weder spezifische Verfahren noch definiert sie Implementierungsmethoden zur Erlangung einer Zertifizierung. Für eine konkrete Umsetzung der Maßnahmenziele und Maßnahmen wird stattdessen auf die ISO 27002 Informationstechnik – Sicherheitsverfahren – Leitfaden für Informationssicherheitsmaßnahmen verwiesen, die daher bei einer Zertifizierung zwingend berücksichtigt werden muss. Diese wurde ebenfalls aktualisiert und ist derzeit in der deutschen Fassung als DIN EN ISO/IEC 27002:2017 verfügbar.

In Hinblick auf die IT-Dokumentation ist wichtig, dass die ISO 27002 konkrete Anforderungen an die Informationssicherheit benennt, die in Richtliniendokumenten zu behandeln sind. Hierzu zählen u. a. die folgenden:

- Definition von Sicherheitsrollen und Verantwortlichkeiten

- Klassifizierung von Information (und deren Behandlung)

- Zulässiger Gebrauch von organisationseigenen Werten

- Einschränkung von Softwareinstallationen und -verwendung

- Austausch von Informationen

- Kryptografische Maßnahmen

- Sicherheit in der Kommunikation

- Management technischer Schwachstellen

- Steuerung von Lieferantenbeziehungen

- Strategie für Informationssicherheit im Rahmen der betrieblichen Kontinuität

- Gesetzliche, behördliche und vertragliche Anforderungen

- Prozesse für den Umgang mit Abweichungen und Ausnahmen

- Datensicherung

- Privatsphäre und Schutz von personenbezogener Information

- Changemanagement

Gut zu wissen: Sie benötigen eine Dokumentation für den IT-Betrieb, die auch die Anforderungen der ISO 27001 erfüllt. Wir zeigen Ihnen, wie Sie beide Anforderungen verbinden können. Mehr erfahren …

Nachweisdokumente

Zusätzlich zu den beschriebenen Dokumentationsbereichen ist es erforderlich, Nachweisdokumente zu verwalten. Diese werden als Aufzeichnungen bezeichnet und sind unabdingbar, um die Wirksamkeit der umgesetzten Maßnahmen zu kontrollieren und nachzuweisen.

Benötigt werden Aufzeichnungen sowohl zum Nachweis eines funktionierenden Managementsystems mit internen und externen Audits, Managementbewertungen und sonstigen Maßnahmen zur Verbesserung des Systems, als auch zum Nachweis der Umsetzung der Maßnahmen. Letzterer Punkt beinhaltet unter anderem Systemprotokolle und Logdateien zur Änderung und/oder Nutzung administrativer Berechtigungen, aber auch Berichte über durchgeführte Backups und Patches.

In einem Audit werden daher typischerweise mindestens für die folgenden Bereiche Nachweisdokumente gefordert:

- System- und Überwachungsprotokolle

- Aufzeichungen zu internen und externen Audits

- Aufzeichnungen zu Trainings- und Qualifizierungsmaßnahmen

- Resultate der Managementbewertungen

- Berichte zur Umsetzung von Korrekturmaßnahmen

- Protokolle über Sicherheitsvorfälle

Fazit

Die ISO 27001 definiert Vorgaben, mit denen ein dokumentiertes Informationssicherheitsmanagementsystem aufgebaut und betrieben werden kann. Ein wichtiger Baustein hierfür ist eine übersichtliche und standardisierte Dokumentation aller mit dem ISMS zusammenhängenden Prozesse und Regelungen. Hierbei ist jedoch zu beachten, dass die Dokumentation nur das Mittel zum Zweck ist. Die eigentlichen Chancen der Zertifizierung liegen in der Verbesserung der Prozesse und Verfahren und damit in der Verbesserung der Informationssicherheit.

Manuela Reiss dokuit®